Как обеспечить безопасность ЦОД?

При выборе дата-центра клиенты обращают внимание на множество различных параметров. Одним из самых значимых из них является надёжность и безопасность ЦОД. Размещая свое оборудование в дата-центре, компании доверяют внешнему партнеру критически важную корпоративную инфраструктуру, а также хранящиеся на ней данные. Утеря этих данных может нанести их бизнесу непоправимый ущерб, поэтому основная задача любого провайдера услуг ЦОД – обеспечить физическую и виртуальную безопасность своего дата-центра. Безупречная защита помогает свести к минимуму ущерб от любых внешних и внутренних воздействий, сформировать доверие со стороны клиентов и поддерживать репутацию ЦОД на самом высоком уровне.

Источники угроз

Для того чтобы обеспечить безопасность центра обработки данных, необходимо знать, что может представлять для него угрозу. Список факторов риска включает:

- Форс-мажорные обстоятельства (природные катаклизмы, террористические акты и т. д.);

- Техногенные чрезвычайные ситуации и их последствия;

- Проникновение злоумышленников с целью кражи информации или вывода оборудования из строя;

- Нарушения регламентов внутри предприятия (непреднамеренные или злонамеренные действия сотрудников);

- Сервисные сбои/аварии и т. д.

Все эти факторы угрожают информационной и физической безопасности ЦОД в той или иной степени и могут повлечь за собой последствия разного масштаба – от простоя в работе до полной потери данных без возможности их восстановления. При составлении плана по обеспечению безопасности центра обработки данных важно учитывать степень вероятности и критичности чрезвычайной ситуации: от этого будет зависеть конкурентные действия и бюджет, необходимые для того, чтобы ее предотвратить.

Из чего состоит система безопасности ЦОД: виртуальный и физический уровни защиты

В большинстве организаций самой серьезной угрозой для данных являются виртуальные злоумышленники, которые обнаруживают уязвимости в программном обеспечении или сетевой инфраструктуре и проникают во внутренние системы с целью похищения информации или повреждения. Кибератаки – это уровень данных, за защиту которых отвечает владелец сервера и ПО. Основная ответственность оператора дата-центра перед клиентами — целостность и безопасность размещаемого в нем оборудования. Для предотвращения внешнего воздействия, а также несанкционированного доступа третьих лиц, применяется целый комплекс мер физической защиты ЦОД.

Физическая безопасность и контроль доступа в дата-центр

Основная задача системы безопасности ЦОД − предотвратить проникновение на территорию дата-центра посторонних людей, а также обеспечить катастрофоустойчивость объекта, защитить его от затопления, землетрясения, а также любых других природных и техногенных катаклизмов.

Первым шагом для борьбы с угрозами нарушения физической безопасности является выбор места для строительства ЦОД. Обычно дата-центры строятся «на отшибе», в местах, удаленных от городских объектов, а также аэропортов, военных баз, топливохранилищ и других критически важных объектов (КВО). Самые передовые дата-центры применяют технологию «здание в здании», когда машзалы размещаются под «саркофагом» внешнего корпуса. Это уменьшает вероятность проникновения злоумышленников и негативного внешнего воздействия, но не исключает ее на 100%.

Наиболее надежный способ обеспечить физическую безопасность ЦОД — построить многоуровневую защиту с несколькими периметрами безопасности. Базовый контур защиты — это круглосуточная охрана и охраняемый периметр. За внешней территорией и всеми посетителями дата-центра ведется тщательное наблюдение. Любой из них должен иметь ограниченный доступ к оборудованию и сопровождаться сотрудником ЦОД. Данные о приходах и уходах посетителей фиксируются в специальном журнале.

В центрах обработки данных нет стеклянных окон, но любая дверь (даже металлическая) представляет потенциальную «лазейку» и должна быть надежно защищена. Для контроля зоны прохода в дата-центре используются тамбур-шлюзы с переговорными устройствами, установлены датчики движения, ведется круглосуточное видеонаблюдение.

Дополнительная защита инженерных компонентов

Помимо выбора местоположения и «железного купола», существует множество других способов обеспечить физическую безопасность здания и инженерных компонентов ЦОД. Усиление защиты может включать:

- Железобетонные стены и конструкции, способные защитить объект от внешних воздействий;

- Гидравлические выдвижные препятствия для автомобилей и противоподкопные сооружения;

- Рамки металлодетекторов и химические датчики, проверяющие наличие у посетителей отравляющих веществ;

- Серверные шкафы и клетки, которые крепятся к фундаменту и несущим конструкциям;

- Индивидуальные ограждения и замки, устанавливаемые по запросу клиентов;

Пожарная безопасность ЦОД

Серьёзную угрозу системе безопасности и бесперебойной работе ЦОД представляют неправильный температурный режим и нестабильная подача электроэнергии. Сбои в электроснабжении могут повлечь за собой поломку оборудования и дорогостоящие для бизнеса простои в работе.

Для борьбы с этими рисками применяются современные системы охлаждения, вентиляции и электропитания, а также системы мониторинга ЦОД, которые позволяют получать информацию о нежелательных событиях и нештатных ситуациях (нарушение температурного режима, возгорание, протечка, задымление). Специальные датчики и контроллеры осуществляют круглосуточный мониторинг и мгновенно реагируют на форс-мажорные ситуации.

Защита помещения в обязательном порядке предполагает активацию системы пожаротушения в случае фиксации задымления. Для предотвращения сбоев электроэнергии используются системы резервирования, которые базируются на альтернативных независимых источниках электроснабжения и запасе автономного хода.

Во избежание технических аварий в машзалах необходимо также организовать правильное и безопасное выполнение любых работ, провести оценку угроз, которые могут возникнуть при выполнении технических операций по ремонту и модернизации устройств, при вносе и выносе тяжелого или габаритного оборудования.

Иногда серьезную аварию могут предотвратить самые элементарные меры: в нужном месте поставить оградительную решетку или подложить под стремянку диэлектрические резиновые коврики.

Обеспечение виртуальной безопасности

DDoS-атаки представляют серьёзную угрозу для безопасности любой организации. Их последствия могут быть различными – от простоев в работе до хищения данных и денежных средств со счетов без возможности их восстановления. Для защиты от виртуальных злоумышленников центры обработки данных используют разные стратегии. Комплекс мер по защите можно условно разделить на два направления: создание административных регламентов и внедрение технических средств защиты.

В первую очередь – это строгие правила разграничения доступа к оборудованию. Сотрудники ЦОД не имеют доступа к данным клиентов, они выполняют инструкции по удаленной техподдержке оборудования по согласованию и под полным контролем действий со стороны заказчика. При этом любой из заказчиков имеет доступ только к собственной учетной записи.

Обязательным атрибутом ЦОД является система управления информационной безопасностью и событиями безопасности (SIEM), основная задача которой − управление рисками и мониторинг обнаружения угроз для выявления подозрительной активности. Система мониторит все информационные потоки и отводит подозрительный и потенциально опасный трафик.

Сетевая активность сегментирована по зонам: информационные потоки и трафик клиентов не пересекаются между собой. Сетевые конфигурации должны позволять клиентам свободно запускать программы в собственной виртуальной среде, но при этом защищать других клиентов и сам дата-центр от уязвимостей в чужом ПО. Перед развертыванием любого приложения в инфраструктуре ЦОД оно проходит тщательную проверку кода на наличие уязвимостей.

Законодательные требования

При выстраивании стратегии безопасности ЦОД важно принимать во внимание требования законодательства РФ.

В большинстве случаев к ЦОД применяются требования федерального закона «О безопасности критической информационной инфраструктуры РФ» от 26.07.2017 (N187-ФЗ). Особенно пристальное внимание уделяется дата-центрам, которые связаны с государственными информационными системами.

При организации защиты дата центров также следует опираться на отраслевые стандарты, внедрять определенный законом порядок мер защиты и действующие нормативные документы.

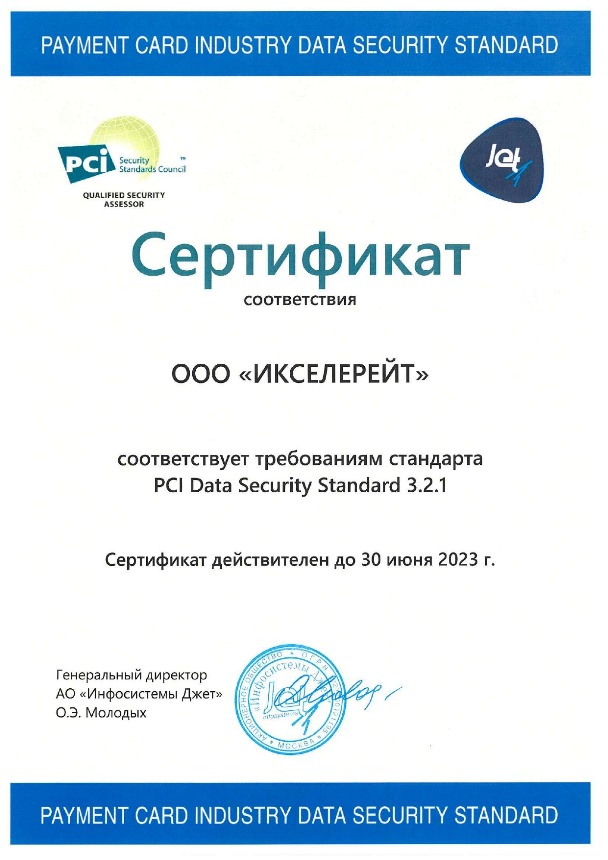

Cтандарты и сертификаты

Признанной гарантией качества для дата-центров является сертификация на соответствие требованиям стандартов. Поставщики услуг ЦОД обязаны гарантировать своим клиентам соблюдение всех декларируемых преимуществ, включая протоколы безопасности, процедуры и ресурсы резервирования, степень доступности и т. д.

Каждый центр обработки данных внедряет руководящие принципы безопасности, чтобы повысить качество услуг ЦОД и предоставить его потенциальным клиентам гарантии уровня сервиса. Доверяя свою инфраструктуру дата-центру, компания должна быть уверена в том, что ее оборудование будет работать без сбоев, а расположенная на нем информация будет доступна в любое время.

Одним из ключевых показателей надежности и безопасности дата-центра является наличие у него сертификата соответствия требованиям международного стандарта безопасности платежных данных PCI DSS (Payment Card Industry DataSecurity Standard). Этот сертификат содержит технические и организационные требования, необходимые для безопасной обработки данных о держателях платежных карт. Он гарантирует, что клиенты ЦОД могут обрабатывать эти данные в соответствии с международных стандартом без угрозы их утечки и нарушения законодательных норм.

Сегодня практически во всех ЦОД внедрены системы физической, информационной и «бумажной» безопасности, установлено необходимое оборудование, разработаны регламенты и документы в соответствии с требованиями регуляторов. Но эти виды безопасности будут бесполезны без грамотного персонала. Безопасность – это не только бумаги, программы и железо. Это круглосуточная работа, включающая постоянный анализ угроз, это люди, которые правильно обучены и знают, как действовать в тех или иных ситуациях.